こんにちは!SRE三橋です。

突然ですがSecurity Hub使っていますか?AWSを利用している企業様であればAWS Security Hubで継続的なセキュリティコンプライアンス対応状況の可視化、対策を実施していることが多いかと思いますが、今回はサードパーティ製のセキュリティSaaS「Shisho Cloud」を使ってみたのでご紹介したいと思います。

※ この記事の内容は2023年5月12日現在の内容であり、AWS、ShishoCloudのアップデートにより内容が古くなる可能性があります。

はじめに

想定する読者

- Security Hubに物足りなさを感じている方

- 日本製のイケてるセキュリティSaaSをお探しの方

背景

弊社ではFlatt Security様と取引があり、そのご縁で先日CTOの米内様よりShisho Cloudの先行トライアルをしてみませんかとご提案がありました。 Flatt Security様に対しては「対応が柔軟でスピーディ」「成果物のクオリティが高い」「技術志向が強くセキュリティで世界を変えたいという熱い想いを持っている」という印象があり、その企業様が提供するサービスということであれば是非とも使ってみたい!ということでトライアル利用することになりました。弊社的にもちょうどセキュリティ強化のためSecurityHubやSnykの導入/運用を検討している段階であったため非常に良いタイミングでした。

Shisho Cloudとは

Shisho Cloudは簡単に書いてしまうとSnykの日本版のようなイメージで、developer-firstでプロダクト開発運用全体に寄り添うセキュリティSaaSになります。今後サポートする範囲は広くなりますが、現段階で利用できる機能はクラウドインフラの設定値チェックを行うCSPM(Cloud Security Posture Management)機能のみとなります。現在はAWS, GoogleCloud, GitHubをサポートしており、これらのサービスの設定値に問題がないか定期的にチェックします。 CSPM機能を持つサードパーティSaaSとしてはCloudbase, yamoryが挙げられますが、Shisho CloudはPolicy as Codeの思想で作られておりカスタマイズ性や透明性に優れています。長期的な展望からはSnykに近いものが感じられるため、今後どのように差別化していくか楽しみです。

Security Hub運用の辛さ

AWSを利用している環境のCSPMのデファクトスタンダードはAWS Security Hubかと思いますが、運用する際には以下のような辛みがあります。

- 検出結果が見づらい

- 設定値不備に対してどのようなリスクがあるのか、どのように対応するのか調査するのに時間がかかる

- トリアージの際に判断理由を残すことが可能であるがAWS CLIの利用が前提である

- 委任アカウントで集約している場合にコントロールを有効化/無効化してもメンバーアカウントに伝播されない

- 通知の仕組みを構築する必要がある

参考

- AWS SecurityHubの検出結果が見づらい!→OpenSearchで見られるようにしてみた - freee Developers Hub

- AWS Security Hub で検出結果を更新するときにノート(Note)を記載する | DevelopersIO

- 「AWS Security Hubの導入から運用を回すためにやってきたこと」というタイトルでSecurity-JAWS#27に登壇しました - Gunosy Tech Blog

Shisho CloudなどのCSPM機能を持つサードパーティ製のSaaSはこの辺りの辛みから解放してくれます。

検証結果

まず検証結果のまとめを記載します。詳細は以降解説します。

※1. 検証結果はAWSリソースに対する診断結果をもとに作成しています。

※2. 検証結果は先行トライアル利用時のものであり、一般手提供開始時とは仕様が異なる可能性があります。

| 評価軸 | 評価 | 理由 |

|---|---|---|

| 導入難度 | ○ | - 非常に楽 - Terraformコードやシェルスクリプトが用意されており親切 |

| UI | ○ | - 直感的にわかりやすい配色とレイアウトでドキュメントなしでも操作可能 - 検出結果のソートや検索機能もついている |

| 診断レポート | ◎ | - どのようなリスクがあるかどのように対応できるのかの記載があり、非常にわかりやすい |

| 網羅性 | △ | - 対応しているサービスがまだ少ない印象(一般提供開始時には増えるとのこと) |

| 通知設定 | ◎ | - 非常に楽 - 通知内容もアイコンがついていたりとわかりやすい |

| 運用性 | ◎ | - 検出結果に対してポチポチ操作するだけなので簡単 - コメントが残せたり、リスク受容に期限を設定できるなど痒いところに手が届く |

| カスタマイズ性 | ○ | - ガードレールや通知設定の作り込み/カスタマイズが可能 - ただしRegoやGraphQLを理解する必要がある若干難度は高い(改善予定とのこと) |

| サポート体制 | ○ | - 先行トライアルということもあり手厚いサポートを受けている - 開発組織に定着するサポート体制が整っているとのこと |

| 課金体系 | ○ | - データ量での従量課金になる見込みでユーザ数に依存しないのがgood |

導入難度

導入設定は非常に楽で数分もあれば設定可能です。AWSの場合はOIDC ProviderとIAM Roleを、Google Cloudの場合はWorkload IdentityとService Accountを作成する形となります。どちらもOIDCで認証するので永続的な鍵を管理する必要がありません。また設定に関しても手順書にシェルスクリプトやTerrafromコードが用意されています。

UI

UIも非常にシンプルでわかりやすくなっており直感的な操作が可能です。ダッシュボードではセキュリティステータスの比率や問題点の多いリソース、問題点が多いポリシーがすぐにわかるようになっています。リソースの検索やアカウントを絞ってのダッシュボード表示も可能です。(アイコンもかわいいです)

診断レポート

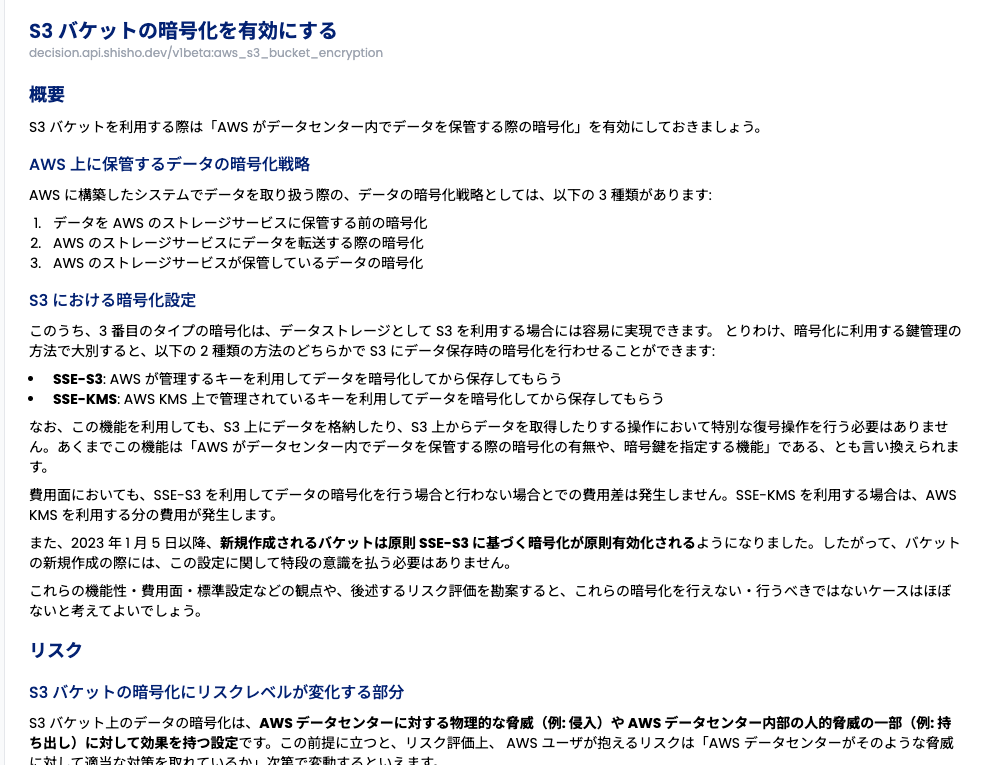

サードパーティ製のSaaSを使う理由はここにあると言っても過言ではないでしょう。セキュリティの専門家が書いた診断レポートを閲覧することができます。

Shisho Cloudは日本語に対応しているのはもちろんのこと、どのような場合にどのようなリスクがあるか、どのように修正するかがわかりやすく書かれており、それほど専門的な知識がなくても対応することが可能です。

ベストプラクティスの変化に合わせて診断レポートがアップデートされていくのも大変ありがたいです。

網羅性

Security Hubと比べると対応しているサービスはまだまだ少ない印象です。一般提供開始前には少なくともCISベンチマークの項目には対応するということでしたので今後のアップデートに期待です。

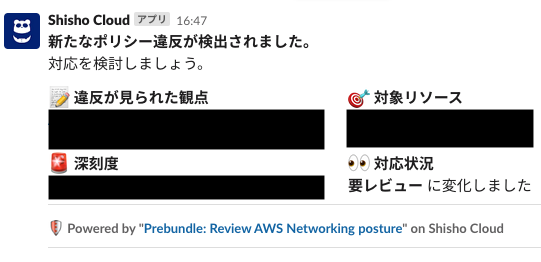

通知設定

Slack連携をして投稿したいチャンネルを指定するだけで利用可能です(閾値設定も可能)。通知内容には絵文字が入っており、とても見やすいフォーマットになっています。アイコンもかわいいです(2回目)

運用性

トリアージの際は検出された項目に対してGUI上から手動でポチポチ操作をするだけです。現時点で用意されているステータスは「レビュー待ち」「要対応」「リスク受容中」「問題なし」の4つになりますが、対応時にはコメントが残せるだけでなく、リスク受容に期限設定が可能となっています。

また実施対象外としたい診断項目についてはワークフローのパラメータを変更することで除外することも可能です(後述)

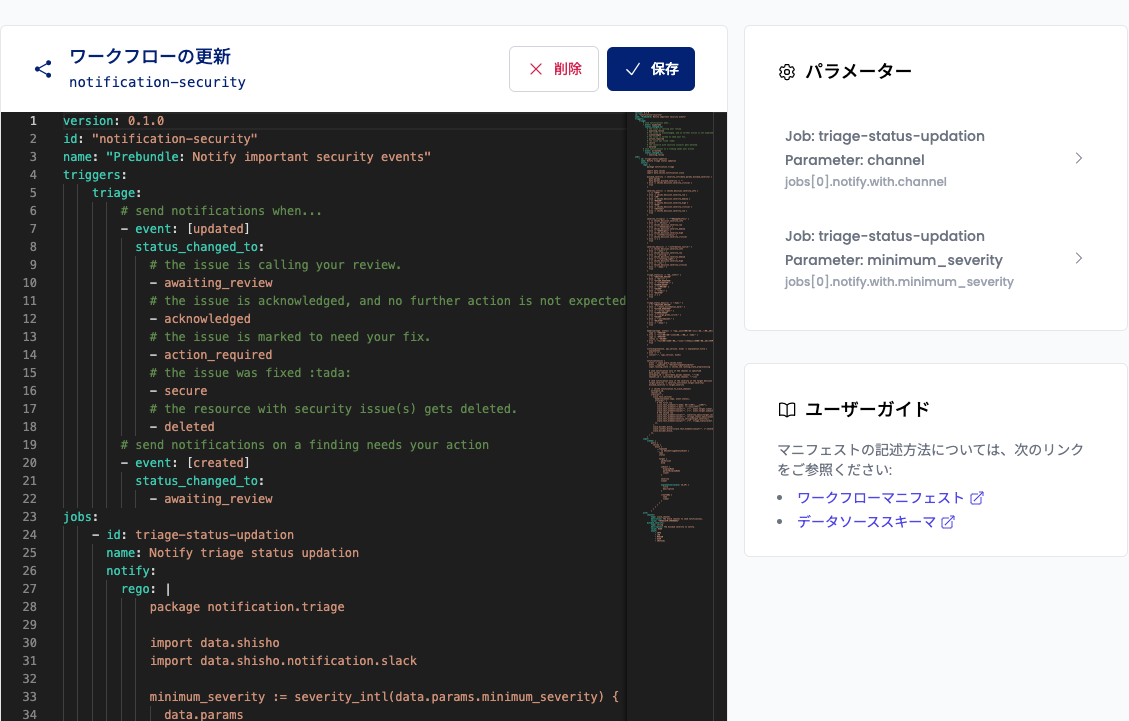

カスタマイズ性

Shisho Cloudの特徴はここによく表れています。通知や診断はワークフローと呼ばれる単位で実行されておりyamlで定義されています。このyamlファイルを読むことで何が行われているか理解することができます。必要に応じてyamlファイルを変更/追加することでワークフローのカスタマイズや新しいワークフローの作成して組織固有のガードレールを設定することが可能です。yaml内ではワークフローのトリガー設定(cron/イベント)、ポリシー定義、通知設定が可能です。ただし、設定にはGraphQLやRegoに関してある程度の知識が必要となります。

Regoは癖が強い言語であるため習得難度はやや高めですが、Policy as Codeな世界ではデファクトスタンダードであるため覚えて損はないでしょう。

Regoについてはこの記事が大変わかりやすかったです。

zenn.dev

Shisho Cloudでは今後のアップデートでWebAssemblyポリシーにも対応するようなのでそちらにも期待です。

サポート体制

バグの対応や操作に詰まったときに問い合わせると数分~数時間以内には対応してくださっておりとても対応がスピーディです。ただ今回は先行トライアルなので一般公開時にはどのような対応スピードになるかは現時点では不明です。サポート内容としては「オペレーション構築支援」「継続的な活用のサポート」「ポリシーコードの作成支援」などを実施いただけるようです。

サービスを導入したが運用がうまく回らないということはあるあるなので大変ありがたいです。

課金体系

継続的に発生する料金はデータ量にのみ依存しています。ユーザ数が増えても料金が増えるわけではないので、わかりやすい診断レポートをタイムリーに開発メンバーに提示することが可能です。

おわりに

今回はセキュリティSaaS「Shisho Cloud」のCSPM機能の検証を行ってみました。見やすいUI、わかりやすい診断レポート、高いカスタマイズ性など大変魅力的なサービスで今後も是非使っていきたいと感じました!また今後CSPM機能の拡充はもちろんのこと、ソフトウェアサプライチェーンのさまざまな部分でセキュリティリスクを検知できる機能をリリースする予定とのことで今後のサービスの進化にも期待できるサービスであると感じました!